&

techno

Marketing et RGPD : la réconciliation a bien eu lieu

Selon une étude de l’éditeur Piwik Pro, les entreprises européennes (et notamment françaises) ont su tirer profit du RGPD pour leur marketing. Six ans après sa mise en application, le RGPD n’a pas provoqué les catastrophes redoutées par les...

Le Clusif définit quinze critères pour un cloud de confiance

Le Clusif (Club de la Sécurité des Systèmes d’Information Français) a diffusé une prise de position en faveur des solutions de cloud de confiance. Les RSSI s’inquiètent de la souveraineté des solutions mises en œuvre dans les entreprises. Le...

Paul-Olivier Gibert (AFCDP) : « DORA et NIS2 cadrent l’usage des données en complément du RGPD »

L’AFCDP (Association française des correspondants à la protection des données personnelles) organise son assemblée générale annuelle le 26 juin avec une importante partie colloque. A cette occasion, son président, Paul-Olivier Gibert, revient sur...

Chronique - Le jour d’après (The day after Paris 2024)

Les CISO craignent -avec raison- la période des Jeux Olympiques et Paralympiques de Paris 2024. Mais si le pire était « le jour d’après » ? Républik IT s’intéresse, au travers de ces nouvelles « Chroniques », à des sujets soit de culture générale...

Cybersécurité : les identités machines sont sources de faiblesses

La compromission des identités permet à un pirate d’accéder au système d’information, y compris les identités de machines rappelle CyberArk. Les accès au système d’information reposent sur une gestion des identités. Un pirate peut certes utiliser...

Cybersécurité : la menace est avant tout humaine

Selon une étude de Proofpoint, les RSSI français sont davantage confiants dans leur cybersécurité mais craignent l’erreur humaine. La cybersécurité reste un souci constant dans les entreprises mais celles-ci se sentent, selon les cas, les pays ou...

Cybernight 2024 : préparez votre candidature !

Le 25 novembre 2024, la Cybernight aura lieu au Théâtre Mogador. Comme à chaque fois, le fil rouge sera une remise de trophées. Pensez à candidater ! Ce soir 27 mai, les DSI et l’écosystème IT sont invités à l’IT Night 2024, la Nuit de...

La cybersécurité souffre des négligences et incompréhensions de la direction générale

Selon une étude réalisée pour Dynatrace, les RSSI se plaignent de l’incompréhension des enjeux de cybersécurité par les directions générales. Si les cyber-risques constituent la première menace pour la survie des entreprises, la conscience du...

Nouveau décret sur la régulation de la sécurité informatique

Après l’adoption de la LPM, un décret est récemment paru pour fixer les modalités pratiques des contrôles opérés par l’ANSSI et l’ARCEP en matière de sécurité des systèmes d’information. Suite à l’adoption de la « loi n° 2023-703 du 1er août 2023...

La cybersécurité renforcée grâce à l’IA

Selon une étude réalisée par Splunk, la cybersécurité est plus facile à assurer grâce au recours à l’intelligence artificielle même si tout n’est pas rose pour autant. La cybersécurité est certes un défi constant pour toutes les organisations...

IAG : l’ANSSI publie ses préconisations

L’ANSSI vient de publier un court guide avec des recommandations pour utiliser l’IAG en toute sécurité dans une entreprise ou une administration. L’intelligence artificielle générative (IAG) peut avoir de nombreuses utilisations en entreprises ou...

Incontournable signature électronique

La signature électronique est aujourd’hui largement diffusée, utilisée et appréciée selon une étude réalisée par Yougov pour Lex Persona. La dématérialisation des procédures est une tendance de fond depuis plus d’une vingtaine d’années, en...

La grande peur du deepfake

Un sondage réalisé par l’IFOP révèle la peur des deepfakes par les Français, peur visiblement justifiée. Le Pape en doudoune blanche a été une image virale sur les réseaux sociaux et est probablement la première deepfake largement diffusée. Le...

La cybermalveillance est d’abord de la tromperie

Le dernier rapport de Cybermalveillance.gouv.fr pointe les véritables cybermenaces, visant d’abord l’humain avant la faille technique. Le site gouvernemental d’assistance aux victimes de cyber-criminels, Cybermalveillance.gouv.fr, a récemment...

François Baranger (T-Systems) : « la cybersécurité doit être intégrée à la stratégie IT »

François Baranger, CTO de T-Systems France, revient, dans cette interview vidéo, sur les enjeux actuels en matière de cybersécurité. A l’occasion de sa venue sur l’Hacktiv’Summit 2024, les 27 et 28 février 2024, François Baranger, CTO de...

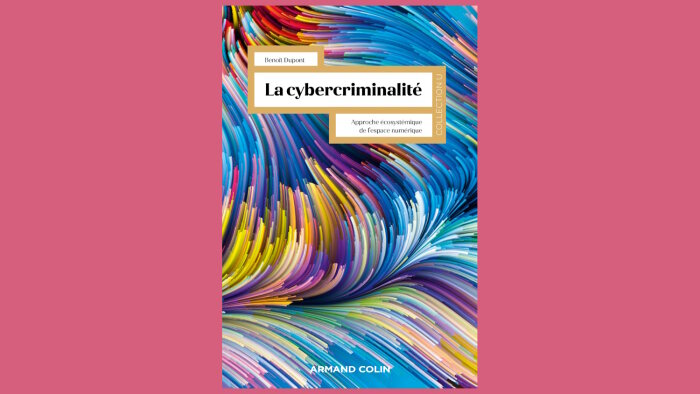

Visite guidée du monde cybercriminel

Qui fait quoi et comment en matière de cyber-crime ? Victimes, délinquants et policiers se retrouvent décortiqués par Benoît Dupont dans son dernier ouvrage, « Cybercriminalité » qui vient de paraître chez Armand Colin. Si tout le monde est...